Zentyal como Controlador de Dominio Adicional¶

En esta entrada vamos a explicar cómo unir un Zentyal como Controlador de Dominio Adicional a un controlador de dominio existente gestionado por otro Zentyal.

Tabla de contenidos

Entorno del laboratorio¶

El laboratorio que hemos creado para explicar el proceso es el siguiente:

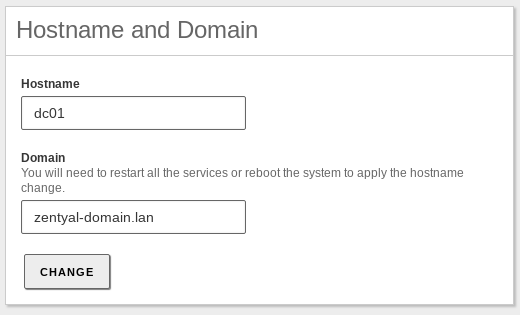

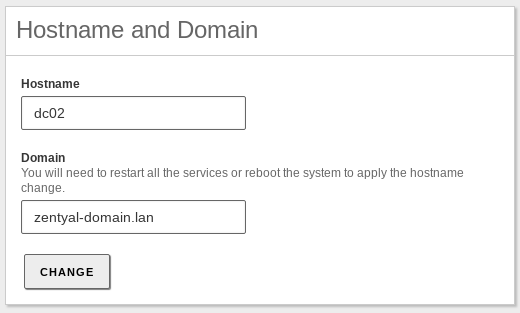

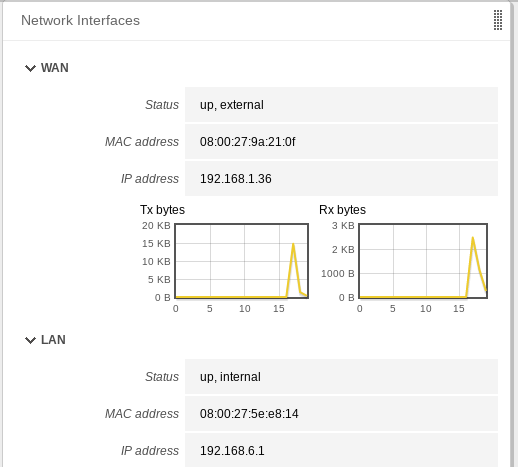

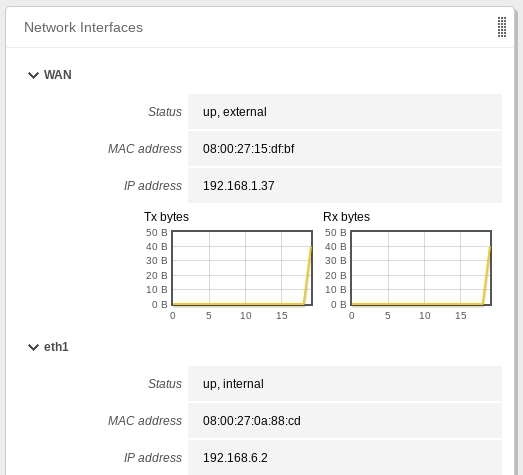

- Domain → zentyal-domain.lan

- First Domain Controller → dc01

- First Domain Controller IP → 192.168.6.1

- Additional Domain Controller → dc02

- Additional Domain Controller IP → 192.168.6.2

- Domain Admin user → admindc

Configuración previa¶

En primer lugar, debe verificar las siguientes tareas en ambos servidores:

- La hora debe estar correctamente configurada.

- No hay actualizaciones importantes pendientes.

- El nombre de dominio debe ser el mismo en ambos servidores Zentyal.

- Ambos servidores Zentyal deben estar en la misma red y deben ser accesibles.

- Ninguno de los adaptadores de red se puede configurar como ‘DHCP’.

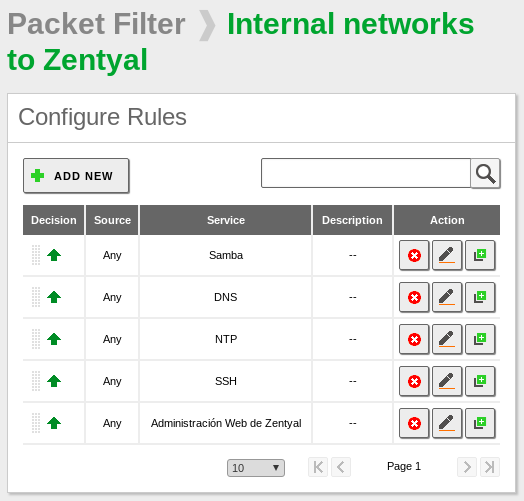

Configuración del cortafuegos¶

Para permitir la replicación entre ambos servidores Zentyal, es necesario añadir unas cuantas reglas en la sección correcta, en nuestro caso, la sección es Redes internas de Zentyal:

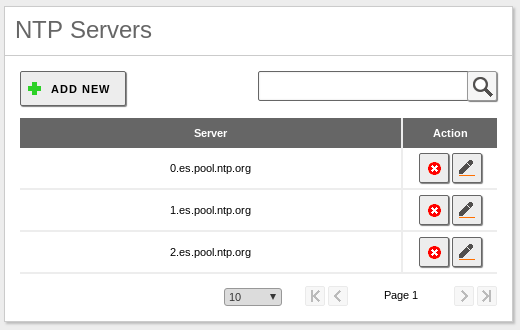

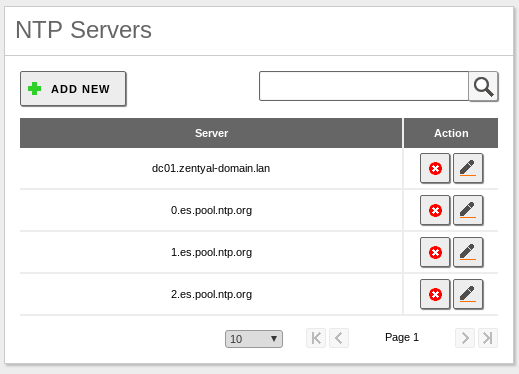

Configuración NTP¶

Es una práctica común utilizar el mismo servidor NTP oficial en ambos servidores Zentyal para evitar problemas horarios:

Servidor DC02:

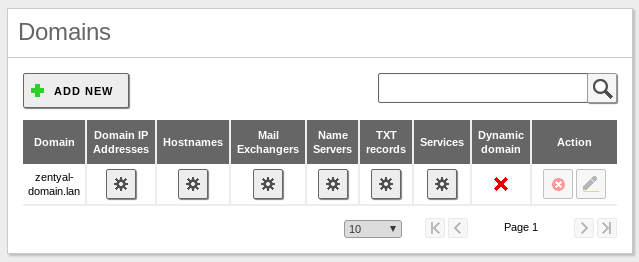

Configuración del DNS¶

Hay algunos registros que deberían estar presentes en ambos servidores Zentyal para evitar problemas durante los eventos de replicación.

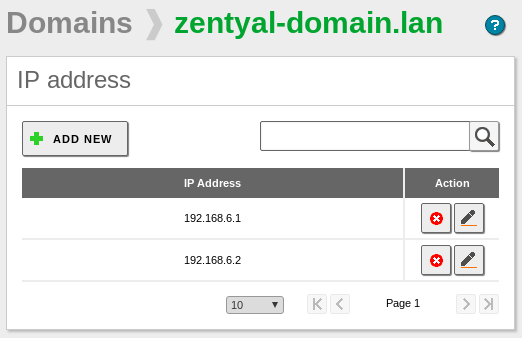

El nombre del dominio:

Registros A para el dominio:

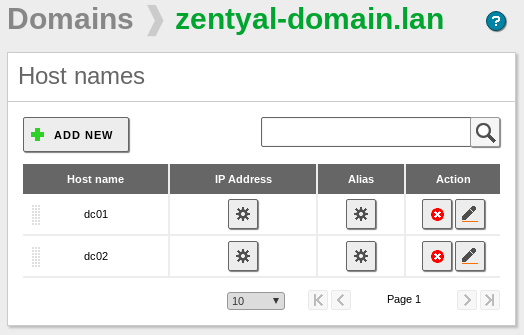

Registros A para los servidores Zentyal:

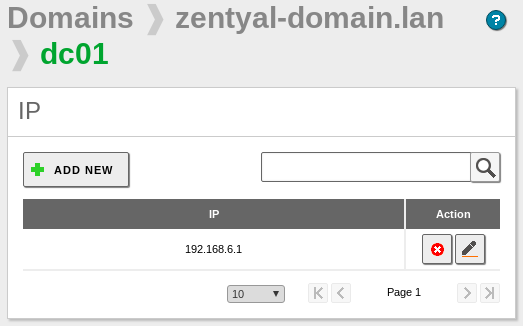

Registros A para el servidor DC01:

Registros A para el servidor DC02:

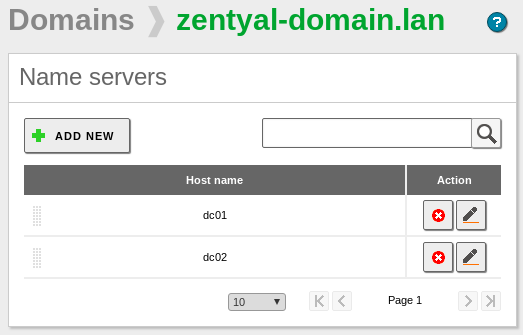

Registros NS para el dominio:

Comprobaciones antes de la unión¶

Antes de continuar con la configuración del servidor Zentyal DC02, debemos estar seguros de que el Zentyal DC01 es estable.

Base de datos interna de Samba¶

Asegúrarse de no tener ningún error crítico en la base de datos interna de Samba:

samba-tool dbcheck --cross-ncs

Un ejemplo de la salida del comando:

Checking 3500 objects

Checked 3500 objects (0 errors)

En caso de errores, puede ejecutar el siguiente comando para solucionarlos:

samba-tool dbcheck --cross-ncs --fix --yes

Usuario especial del DNS¶

Compruebe si el usuario DNS especial pertenece al grupo de dominio DnsAdmins:

samba-tool group listmembers DnsAdmins 2> /dev/null

Un ejemplo de la salida del comando:

dns-dc01

Registro CNAME del DNS¶

Confirme que tiene un alias DNS para el subdominio msdcs el cual apunta al objectGUID de DC01.

Conseguir el ObjectGUID:

ldbsearch -H /var/lib/samba/private/sam.ldb '(invocationId=*)' --cross-ncs objectguid | egrep "(dn|objectGUID):"

Un ejemplo de la salida del comando:

dn: CN=NTDS Settings,CN=DC01,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=zentyal-domain,DC=lan

objectGUID: 9ffac3f8-4047-412e-bcef-39dcec51f187

Realizar una consulta DNS que nos diga si el registro existe:

host -t CNAME 9ffac3f8-4047-412e-bcef-39dcec51f187._msdcs.zentyal-domain.lan

Un ejemplo de la salida del comando:

9ffac3f8-4047-412e-bcef-39dcec51f187._msdcs.zentyal-domain.lan is an alias for dc01.zentyal-domain.lan.

En caso de que no tengamos este registro, deberá crearlo usando el comando ‘samba-tool dns’, un ejemplo a continuación:

samba-tool dns add 127.0.0.1 _msdcs.zentyal-domain.lan 9ffac3f8-4047-412e-bcef-39dcec51f187 CNAME dc01.zentyal-domain.lan -U admindc

Advertencia

Admindc es un usuario que tiene privilegios de Administrador de dominio, reemplácelo por el suyo.

Configuración del ADC¶

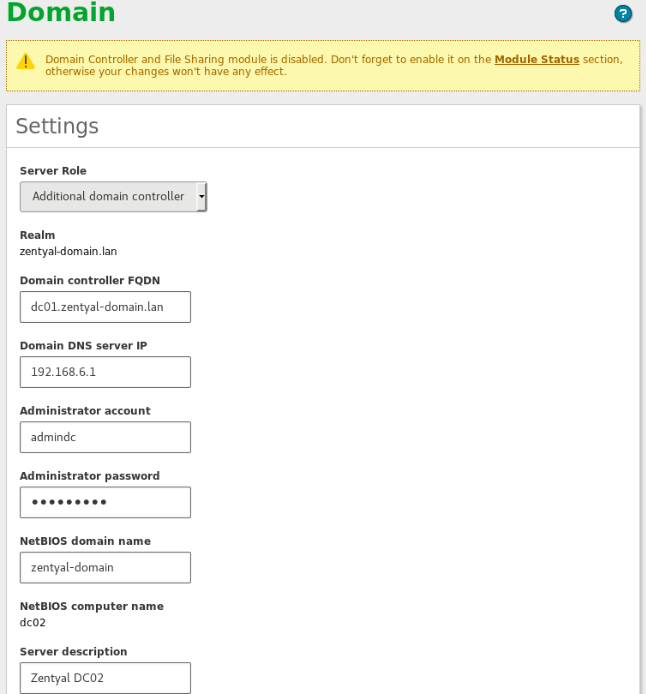

Una vez que haya realizado todos los pasos anteriores, deberá configurar el servidor Zentyal DC02 como Controlador de dominio Adicional:

Antes de habilitar el módulo, es necesario comprobar si ambos servidores Zentyal tienen conectividad entre ellos.

Desde DC01:

ping -c2 dc02.zentyal-domain.lan

Un ejemplo de la salida del comando:

PING dc02.zentyal-domain.lan (192.168.6.2) 56(84) bytes of data.

64 bytes from dc02.zentyal-domain.lan (192.168.6.2): icmp_seq=1 ttl=64 time=0.534 ms

64 bytes from dc02.zentyal-domain.lan (192.168.6.2): icmp_seq=2 ttl=64 time=0.434 ms

--- dc02.zentyal-domain.lan ping statistics ---

2 packets transmitted, 2 received, 0% packet loss, time 1001ms

rtt min/avg/max/mdev = 0.434/0.484/0.534/0.050 ms

Desde DC02:

ping -c2 dc01.zentyal-domain.lan

Un ejemplo de la salida del comando:

PING dc01.zentyal-domain.lan (192.168.6.1) 56(84) bytes of data.

64 bytes from dc01.zentyal-domain.lan (192.168.6.1): icmp_seq=1 ttl=64 time=0.444 ms

64 bytes from dc01.zentyal-domain.lan (192.168.6.1): icmp_seq=2 ttl=64 time=0.534 ms

--- dc01.zentyal-domain.lan ping statistics ---

2 packets transmitted, 2 received, 0% packet loss, time 1001ms

rtt min/avg/max/mdev = 0.444/0.489/0.534/0.045 ms

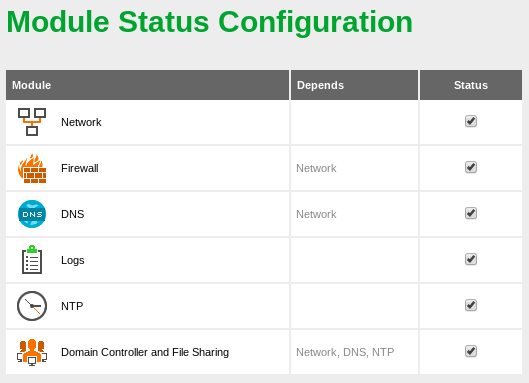

Una vez hayamos confirmado la conectividad, podemos proceder a habilitar el módulo Controlador de Dominio para poder unir este servidor DC02 al dominio.:

Si todo estuvo bien, en el archivo de registro /var/log/zentyal/zentyal.log verás los siguientes registros:

Desde DC01:

2020/05/06 11:13:18 INFO> SyncDaemon.pm:125 EBox::Samba::SyncDaemon::checkUsers - Set user 'CN=dns-DC02,CN=Users,DC=zentyal-domain,DC=lan' uidNumber=65539

2020/05/06 11:13:18 INFO> SyncDaemon.pm:131 EBox::Samba::SyncDaemon::checkUsers - Set user 'CN=dns-DC02,CN=Users,DC=zentyal-domain,DC=lan' gidNumber=2513

2020/05/06 11:13:19 INFO> SyncDaemon.pm:147 EBox::Samba::SyncDaemon::checkUsers - Set user 'CN=dns-DC02,CN=Users,DC=zentyal-domain,DC=lan' homeDrive='H:' homeDirectory='\\dc01.ZENTYAL-DOMAIN.LAN'

Desde DC02:

2020/05/06 11:12:00 INFO> Samba.pm:388 EBox::Samba::setupDNS - Setting up DNS

2020/05/06 11:12:20 INFO> GlobalImpl.pm:616 EBox::GlobalImpl::saveAllModules - Saving config and restarting services: firewall dns samba logs

2020/05/06 11:12:20 INFO> Base.pm:231 EBox::Module::Base::save - Restarting service for module: firewall

2020/05/06 11:12:21 INFO> Base.pm:231 EBox::Module::Base::save - Restarting service for module: dns

2020/05/06 11:12:33 INFO> Base.pm:231 EBox::Module::Base::save - Restarting service for module: samba

2020/05/06 11:12:38 INFO> Provision.pm:810 EBox::Samba::Provision::checkAddress - Resolving dc01.zentyal-domain.lan to an IP address

2020/05/06 11:12:38 INFO> Provision.pm:830 EBox::Samba::Provision::checkAddress - The DC dc01.zentyal-domain.lan has been resolved to 192.168.6.1

2020/05/06 11:12:38 INFO> Provision.pm:833 EBox::Samba::Provision::checkAddress - Checking reverse DNS resolution of '192.168.6.1'...

2020/05/06 11:12:38 INFO> Provision.pm:854 EBox::Samba::Provision::checkAddress - The IP address 192.168.6.1 has been resolved to dc01.zentyal-domain.lan

2020/05/06 11:12:38 INFO> Provision.pm:756 EBox::Samba::Provision::checkServerReachable - Checking if AD server '192.168.6.1' is online...

2020/05/06 11:12:38 INFO> Provision.pm:866 EBox::Samba::Provision::checkFunctionalLevels - Checking forest and domain functional levels...

2020/05/06 11:12:39 INFO> Provision.pm:898 EBox::Samba::Provision::checkRfc2307 - Checking RFC2307 compliant schema...

2020/05/06 11:12:40 INFO> Provision.pm:775 EBox::Samba::Provision::checkLocalRealmAndDomain - Checking local domain and realm...

2020/05/06 11:12:41 INFO> Provision.pm:972 EBox::Samba::Provision::checkClockSkew - Checking clock skew with AD server...

2020/05/06 11:12:41 INFO> Provision.pm:993 EBox::Samba::Provision::checkClockSkew - Clock skew below two minutes, should be enough.

2020/05/06 11:12:41 INFO> Provision.pm:675 EBox::Samba::Provision::checkDnsZonesInMainPartition - Checking for old DNS zones stored in main domain partition...

2020/05/06 11:12:42 INFO> Provision.pm:722 EBox::Samba::Provision::checkForestDomains - Checking number of domains inside forest...

2020/05/06 11:12:42 INFO> Provision.pm:932 EBox::Samba::Provision::checkTrustDomainObjects - Checking for domain trust relationships...

2020/05/06 11:12:44 INFO> Provision.pm:1034 EBox::Samba::Provision::checkADServerSite - Checking the site where the specified server is located

2020/05/06 11:12:44 INFO> Provision.pm:1042 EBox::Samba::Provision::checkADServerSite - The specified server has been located at site named Default-First-Site-Name

2020/05/06 11:12:44 INFO> Provision.pm:1059 EBox::Samba::Provision::checkADNebiosName - Checking domain netbios name...

2020/05/06 11:12:47 INFO> Provision.pm:1286 EBox::Samba::Provision::provisionADC - Joining to domain 'zentyal-domain.lan' as DC

2020/05/06 11:12:49 INFO> Provision.pm:1299 EBox::Samba::Provision::provisionADC - Trying to get a kerberos ticket for principal 'admindc@ZENTYAL-DOMAIN.LAN'

2020/05/06 11:12:49 INFO> Provision.pm:1308 EBox::Samba::Provision::provisionADC - Executing domain join

2020/05/06 11:13:20 INFO> Provision.pm:299 EBox::Samba::Provision::setupKerberos - Setting up kerberos

2020/05/06 11:13:20 INFO> Provision.pm:276 EBox::Samba::Provision::setupDNS - Setting up DNS

2020/05/06 11:13:21 INFO> Base.pm:231 EBox::Module::Base::save - Restarting service for module: dns

2020/05/06 11:14:47 WARN> Samba.pm:561 EBox::Samba::_waitService - Timeout reached while waiting for users service 'Lightweight Directory Access Protocol' (tcp)

2020/05/06 11:15:01 INFO> Provision.pm:1089 EBox::Samba::Provision::_addForestDnsZonesReplica - Adding Forest Dns replica

2020/05/06 11:15:06 INFO> Provision.pm:1120 EBox::Samba::Provision::_addDomainDnsZonesReplica - Adding Domain Dns replica

2020/05/06 11:15:06 INFO> Provision.pm:1336 EBox::Samba::Provision::provisionADC - Waiting RID pool allocation

2020/05/06 11:15:07 INFO> Provision.pm:1340 EBox::Samba::Provision::provisionADC - Running KCC on remote DC

2020/05/06 11:15:42 INFO> SyncDaemon.pm:340 EBox::Samba::SyncDaemon::run - Samba sync daemon started

2020/05/06 11:16:12 INFO> Samba.pm:776 EBox::Samba::_postServiceHook - Writing DNS update list...

2020/05/06 11:16:21 INFO> LDAP.pm:246 EBox::Module::LDAP::_sendSchemaUpdate - Sending schema update:

2020/05/06 11:16:22 INFO> LDAP.pm:246 EBox::Module::LDAP::_sendSchemaUpdate - Sending schema update:

2020/05/06 11:16:23 INFO> LDAP.pm:304 EBox::Module::LDAP::waitForLDAPObject - Waiting for schema object present: CN=quota,CN=Schema,CN=Configuration,DC=zentyal-domain,DC=lan

2020/05/06 11:16:23 INFO> LDAP.pm:304 EBox::Module::LDAP::waitForLDAPObject - Waiting for schema object present: CN=systemQuotas,CN=Schema,CN=Configuration,DC=zentyal-domain,DC=lan

2020/05/06 11:16:30 INFO> SyncDaemon.pm:340 EBox::Samba::SyncDaemon::run - Samba sync daemon started

2020/05/06 11:16:34 INFO> Base.pm:231 EBox::Module::Base::save - Restarting service for module: logs

2020/05/06 11:16:38 INFO> Base.pm:231 EBox::Module::Base::save - Restarting service for module: dns

2020/05/06 11:19:24 INFO> GlobalImpl.pm:714 EBox::GlobalImpl::saveAllModules - Changes saved successfully

Un error común cuando habilitamos el módulo¶

Es normal recibir un error al guardar los cambios relacionados con el módulo DNS, esto se debe a que a veces Samba no agrega el usuario DNS especial al grupo de dominio ‘DnsAdmins’ cuando se realiza la unión, sin embargo, a pesar de este error, los objetos deben replicarse.

Para confirmar el problema, aparecerá un error como este en el archivo de registro /var/log/zentyal/zentyal.log:

2020/05/06 11:17:24 ERROR> Sudo.pm:240 EBox::Sudo::_rootError - root command nsupdate -g -t 10 /var/lib/zentyal/tmp/oljKMX0500 failed.

Error output: update failed: REFUSED

Para solucionarlo, en el DC01 hay que agregar el nuevo usuario especial del DNS a los usuarios DnsAdmins:

samba-tool group addmembers DnsAdmins dns-dc02

Después, en el servidor DC02 necesitamos reiniciar dos módulos:

zs dns restart

zs samba restart

Comprobaciones después de la unión¶

Una vez que el servidor Zentyal DC02 se une como Controlador de Dominio Adicional, se deben realizar algunas pruebas para confirmar la estabilidad del despliegue.

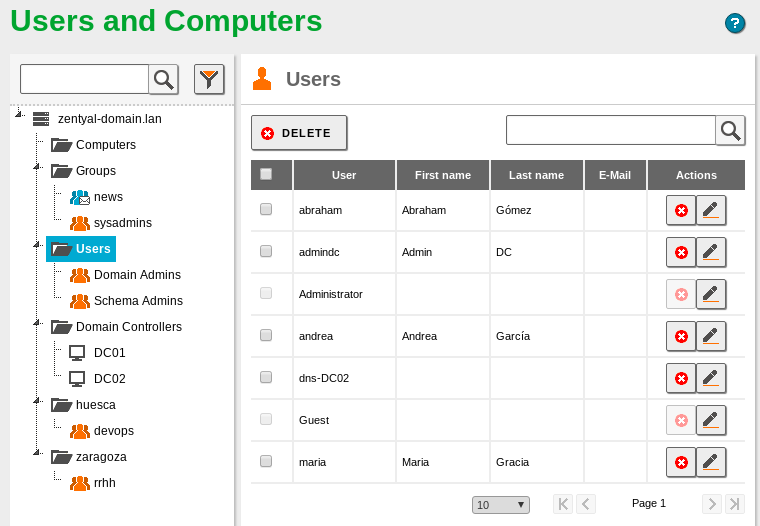

Objetos replicados¶

La primera prueba debe ser comprobar en el Webadmin de ambos servidores Zentyal que todos los objetos se han replicado correctamente:

Usuario especial del DNS¶

Asegúrese de que ambos usuarios DNS especiales pertenezcan al grupo de dominio DnsAdmins ejecutando el siguiente comando en ambos servidores Zentyal:

samba-tool group listmembers DnsAdmins 2> /dev/null

Un ejemplo de la salida del comando:

dns-dc01

dns-DC02

Registros CNAME¶

Obtenga el objectGUID de ambos controladores de dominio:

ldbsearch -H /var/lib/samba/private/sam.ldb '(invocationId=*)' --cross-ncs objectguid | egrep "(dn|objectGUID):"

Un ejemplo de la salida del comando:

dn: CN=NTDS Settings,CN=DC02,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=zentyal-domain,DC=lan

objectGUID: 37fe3168-1c97-4286-b5d2-da79745484ad

dn: CN=NTDS Settings,CN=DC01,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=zentyal-domain,DC=lan

objectGUID: 9ffac3f8-4047-412e-bcef-39dcec51f187

Luego, necesitamos realizar una consulta DNS para confirmar que existe un registro CNAME para cada servidor Zentyal:

host -t CNAME 9ffac3f8-4047-412e-bcef-39dcec51f187._msdcs.zentyal-domain.lan

host -t CNAME 37fe3168-1c97-4286-b5d2-da79745484ad._msdcs.zentyal-domain.lan

Un ejemplo de su salida:

9ffac3f8-4047-412e-bcef-39dcec51f187._msdcs.zentyal-domain.lan is an alias to dc01.zentyal-domain.lan.

37fe3168-1c97-4286-b5d2-da79745484ad._msdcs.zentyal-domain.lan is an alias to DC02.zentyal-domain.lan.

En caso de que falte algún registro DNS, necesitaremos agregarlo usando el comando samba-tool dns en el servidor DC01, a continuación hay un ejemplo:

samba-tool dns add 127.0.0.1 _msdcs.zentyal-domain.lan 37fe3168-1c97-4286-b5d2-da79745484ad CNAME dc02.zentyal-domain.lan -U admindc

Advertencia

Admindc es un usuario que tiene privilegios de Administrador de dominio, reemplácelo por el suyo.

Una vez agregado el registro CNAME, necesitaremos reiniciar el módulo Controlador de Dominio en el servidor que no tiene el registro:

zs samba restart

Subdominio DC¶

Otra verificación importante que debemos hacer es confirmar que el subdominio ‘msdcs.’ tiene un registro NS para ambos servidores Zentyal:

host -t NS _msdcs.zentyal-dominio.lan

Un ejemplo de su salida:

_msdcs.zentyal-domain.lan name server dc01.zentyal-domain.lan.

_msdcs.zentyal-domain.lan name server dc02.zentyal-domain.lan.

En caso de que falte un registro NS, necesitaremos crearlo mediante el comando samba-tool dns desde DC01, debajo hay un ejemplo:

samba-tool dns add 127.0.0.1 _msdcs.zentyal-domain.lan @ NS dc02.zentyal-domain.lan -U admindc

Advertencia

Admindc es un usuario que tiene privilegios de Administrador de dominio, reemplácelo por el suyo.

Finalmente, confirme que el registro se agregó y replicó correctamente entre los servidores Zentyal.

Estado de replicación¶

Verifique el estado de la replicación ejecutando el siguiente comando en ambos servidores:

samba-tool drs showreel 2> /dev/null

Un ejemplo de su salida del comando desde DC01:

Default-First-Site-Name\DC01

DSA Options: 0x00000001

DSA object GUID: 9ffac3f8-4047-412e-bcef-39dcec51f187

DSA invocationId: 2530ee47-6810-41cc-b956-3b93d29ce901

==== INBOUND NEIGHBORS ====

CN=Schema,CN=Configuration,DC=zentyal-domain,DC=lan

Default-First-Site-Name\DC02 via RPC

DSA object GUID: 37fe3168-1c97-4286-b5d2-da79745484ad

Last attempt @ Wed May 6 11:52:19 2020 CEST was successful

0 consecutive failure(s).

Last success @ Wed May 6 11:52:19 2020 CEST

CN=Configuration,DC=zentyal-domain,DC=lan

Default-First-Site-Name\DC02 via RPC

DSA object GUID: 37fe3168-1c97-4286-b5d2-da79745484ad

Last attempt @ Wed May 6 11:52:19 2020 CEST was successful

0 consecutive failure(s).

Last success @ Wed May 6 11:52:19 2020 CEST

DC=zentyal-domain,DC=lan

Default-First-Site-Name\DC02 via RPC

DSA object GUID: 37fe3168-1c97-4286-b5d2-da79745484ad

Last attempt @ Wed May 6 11:52:19 2020 CEST was successful

0 consecutive failure(s).

Last success @ Wed May 6 11:52:19 2020 CEST

DC=DomainDnsZones,DC=zentyal-domain,DC=lan

Default-First-Site-Name\DC02 via RPC

DSA object GUID: 37fe3168-1c97-4286-b5d2-da79745484ad

Last attempt @ Wed May 6 11:52:19 2020 CEST was successful

0 consecutive failure(s).

Last success @ Wed May 6 11:52:19 2020 CEST

DC=ForestDnsZones,DC=zentyal-domain,DC=lan

Default-First-Site-Name\DC02 via RPC

DSA object GUID: 37fe3168-1c97-4286-b5d2-da79745484ad

Last attempt @ Wed May 6 11:52:19 2020 CEST was successful

0 consecutive failure(s).

Last success @ Wed May 6 11:52:19 2020 CEST

==== OUTBOUND NEIGHBORS ====

CN=Schema,CN=Configuration,DC=zentyal-domain,DC=lan

Default-First-Site-Name\DC02 via RPC

DSA object GUID: 37fe3168-1c97-4286-b5d2-da79745484ad

Last attempt @ NTTIME(0) was successful

0 consecutive failure(s).

Last success @ NTTIME(0)

CN=Configuration,DC=zentyal-domain,DC=lan

Default-First-Site-Name\DC02 via RPC

DSA object GUID: 37fe3168-1c97-4286-b5d2-da79745484ad

Last attempt @ NTTIME(0) was successful

0 consecutive failure(s).

Last success @ NTTIME(0)

DC=zentyal-domain,DC=lan

Default-First-Site-Name\DC02 via RPC

DSA object GUID: 37fe3168-1c97-4286-b5d2-da79745484ad

Last attempt @ NTTIME(0) was successful

0 consecutive failure(s).

Last success @ NTTIME(0)

DC=DomainDnsZones,DC=zentyal-domain,DC=lan

Default-First-Site-Name\DC02 via RPC

DSA object GUID: 37fe3168-1c97-4286-b5d2-da79745484ad

Last attempt @ NTTIME(0) was successful

0 consecutive failure(s).

Last success @ NTTIME(0)

DC=ForestDnsZones,DC=zentyal-domain,DC=lan

Default-First-Site-Name\DC02 via RPC

DSA object GUID: 37fe3168-1c97-4286-b5d2-da79745484ad

Last attempt @ NTTIME(0) was successful

0 consecutive failure(s).

Last success @ NTTIME(0)

==== KCC CONNECTION OBJECTS ====

Connection --

Connection name: 5e6bb01d-3928-4921-bf60-fa2dc5b0a44b

Enabled : TRUE

Server DNS name : dc02.zentyal-domain.lan

Server DN name : CN=NTDS Settings,CN=DC02,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=zentyal-domain,DC=lan

TransportType: RPC

options: 0x00000001

Warning: No NC replicated for Connection!

Un ejemplo de la salida del comando desde DC02:

Default-First-Site-Name\DC02

DSA Options: 0x00000001

DSA object GUID: 37fe3168-1c97-4286-b5d2-da79745484ad

DSA invocationId: d3477fdb-594a-42f2-9f87-d6ddbf2bd8c3

==== INBOUND NEIGHBORS ====

CN=Schema,CN=Configuration,DC=zentyal-domain,DC=lan

Default-First-Site-Name\DC01 via RPC

DSA object GUID: 9ffac3f8-4047-412e-bcef-39dcec51f187

Last attempt @ Wed May 6 11:56:14 2020 CEST was successful

0 consecutive failure(s).

Last success @ Wed May 6 11:56:14 2020 CEST

CN=Configuration,DC=zentyal-domain,DC=lan

Default-First-Site-Name\DC01 via RPC

DSA object GUID: 9ffac3f8-4047-412e-bcef-39dcec51f187

Last attempt @ Wed May 6 11:56:14 2020 CEST was successful

0 consecutive failure(s).

Last success @ Wed May 6 11:56:14 2020 CEST

DC=zentyal-domain,DC=lan

Default-First-Site-Name\DC01 via RPC

DSA object GUID: 9ffac3f8-4047-412e-bcef-39dcec51f187

Last attempt @ Wed May 6 11:56:14 2020 CEST was successful

0 consecutive failure(s).

Last success @ Wed May 6 11:56:14 2020 CEST

DC=DomainDnsZones,DC=zentyal-domain,DC=lan

Default-First-Site-Name\DC01 via RPC

DSA object GUID: 9ffac3f8-4047-412e-bcef-39dcec51f187

Last attempt @ Wed May 6 11:56:14 2020 CEST was successful

0 consecutive failure(s).

Last success @ Wed May 6 11:56:14 2020 CEST

DC=ForestDnsZones,DC=zentyal-domain,DC=lan

Default-First-Site-Name\DC01 via RPC

DSA object GUID: 9ffac3f8-4047-412e-bcef-39dcec51f187

Last attempt @ Wed May 6 11:56:14 2020 CEST was successful

0 consecutive failure(s).

Last success @ Wed May 6 11:56:14 2020 CEST

==== OUTBOUND NEIGHBORS ====

CN=Schema,CN=Configuration,DC=zentyal-domain,DC=lan

Default-First-Site-Name\DC01 via RPC

DSA object GUID: 9ffac3f8-4047-412e-bcef-39dcec51f187

Last attempt @ NTTIME(0) was successful

0 consecutive failure(s).

Last success @ NTTIME(0)

CN=Configuration,DC=zentyal-domain,DC=lan

Default-First-Site-Name\DC01 via RPC

DSA object GUID: 9ffac3f8-4047-412e-bcef-39dcec51f187

Last attempt @ NTTIME(0) was successful

0 consecutive failure(s).

Last success @ NTTIME(0)

DC=zentyal-domain,DC=lan

Default-First-Site-Name\DC01 via RPC

DSA object GUID: 9ffac3f8-4047-412e-bcef-39dcec51f187

Last attempt @ NTTIME(0) was successful

0 consecutive failure(s).

Last success @ NTTIME(0)

DC=DomainDnsZones,DC=zentyal-domain,DC=lan

Default-First-Site-Name\DC01 via RPC

DSA object GUID: 9ffac3f8-4047-412e-bcef-39dcec51f187

Last attempt @ NTTIME(0) was successful

0 consecutive failure(s).

Last success @ NTTIME(0)

DC=ForestDnsZones,DC=zentyal-domain,DC=lan

Default-First-Site-Name\DC01 via RPC

DSA object GUID: 9ffac3f8-4047-412e-bcef-39dcec51f187

Last attempt @ NTTIME(0) was successful

0 consecutive failure(s).

Last success @ NTTIME(0)

==== KCC CONNECTION OBJECTS ====

Connection --

Connection name: 778a738f-b5c1-44ff-8f1f-0a07e9070867

Enabled : TRUE

Server DNS name : dc01.zentyal-domain.lan

Server DN name : CN=NTDS Settings,CN=DC01,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=zentyal-domain,DC=lan

TransportType: RPC

options: 0x00000001

Warning: No NC replicated for Connection!

Eventos de replicación¶

Cree un usuario o grupo de prueba y un registro DNS para cada servidor Zentyal para confirmar que la replicación está funcionando bien. A continuación podemos ver un ejemplo de los registros que obtenemos en el archivo de registro /var/log/samba/samba.log relacionado con una replicación de un objeto:

Desde el servidor donde se creó el objeto:

[2020/05/06 12:05:16.933303, 2] ../source4/rpc_server/drsuapi/getncchanges.c:3006(dcesrv_drsuapi_DsGetNCChanges)

DsGetNCChanges with uSNChanged >= 3978 flags 0x80000074 on <GUID=4cc532cc-bcd3-4d5a-8333-3e5f7c9fff8e>;<SID=S-1-5-21-3072287442-1279753506-2244781692>;DC=zentyal-domain,DC=lan gave 1 objects (done 1/1) 0 links (done 0/0 (as S-1-5-21-3072287442-1279753506-2244781692-1112))

Desde el servidor donde se replica el objeto:

[2020/05/06 12:05:38.179657, 2] ../source4/dsdb/repl/replicated_objects.c:1020(dsdb_replicated_objects_commit)

Replicated 1 objects (0 linked attributes) for DC=zentyal-domain,DC=lan